Hex-Rays

회사소개

2005년 비공개로 설립된 밸기에 법인인 Hex-Rays 사는 IT 보안 시장을 위한 강력한 바이너리 분석 도구 개발에 주력하고 있습니다. 첫 번째 제품인 Hex-Rays Decompiler 플러그인은 실제 세계 C/C++ 바이너리 분석에 관여하는 IT 보안 연구원의 생산성을 대폭 높여주었습니다. 수백 명의 IDA 사용자들의 필요에 부응하여 개발된 Hex-Rays Decompiler 플러그인은 해당 사의 10년간의 독점 연구의 결실입니다. 핵심 알고리즘의 속도와 확정성 덕분에 잘 알려진 C/C++ 컴파일러에서 새로운 지평을 개척할 뿐만 아니라, 바이너리 분석 분야의 향후 발전을 위한 토대를 마련하였습니다. 가까운 장래에 Hex-Rays 사는 여러 가지 새로운 알고리즘을 추가하고 고객들에게 SDK 개발 도구를 제공함으로써 분석 시장의 조정자의 역할을 확장할 것으로 기대하고 있습니다.

Hex-Rays IDA Pro

악성코드 상세 분석을 위한 전문 리버싱 도구 - 디버깅, 디어셈블러

IDA Pro는 소프트웨어 업계에서 가장 인지도 있는 소프트웨어 분석 도구로 분석가들이 애용하는 도구 중에서도 필수적인 도구로 활용되고 있습니다.

악성코드 분석 / 소프트웨어 리버싱 / 디버깅 / 코드 품질 테스트 등 다양한 목적으로 활용 가능합니다.

Hex-Rays IDA Pro 제품 주요 기능

Windows, Mac OS X, Linux 플랫폼에 설치하여 운용 가능

코드 그래프 기능으로 상호 참조와 함수 호출 관계 표현

Windows, 리눅스 또는 모바일 디바이스(Android, iOS) 디버거 내장

Intel, ARM, Java, .NET, Hitachi, ATMEL 등 다양한 아키텍쳐 분석

x86 또는 x64 프로그램 분석 지원

다양한 단축키 지원으로 편리한 디버깅 환경 제공

FLIRT 기술로 컴파일러 특유의 라이브러리 함수 추출

상세 분석을 위한 Python 기반의 다양한 플러그인 연동 가능

그래픽 모드 기반의 분석 환경 제공

IDA Pro는 코드 분석의 가독성을 높이기 위해 단순 텍스트가 아닌

그래픽 환경에서 코드를 출력하여 분석가들의 분석 효율을 향상시킵니다.

또한 텍스트로는 판별하기 어려운 조건 분기문들도 박스 형태로 나누어

조건이 일치했을 때와 틀렸을 때를 정확히 비교 분석할 수 있습니다.

함수 호출 경로 그래프 제공

분석 대상 프로그램에서 호출되는 모든 함수들에 대한 호출 경로를

한눈에 파악할 수 있는 그래프 맵을 제공합니다.

Hex-Rays IDA Pro 제품 라이센스 유형

컴퓨터 라이센스 [ Computer Licenses ]

지정된 컴퓨터만 사용, 해당 컴퓨터를 다른 사용자가 사용할 수 있음. 이 라이선스는 물리적인 사람과 연결된 것이

아니라 쉽게 라이선스를 다시 양도할 수 있기 때문에 일반 조직 사용자에게 적합함

플로팅 라이센스 [ Floating Licenses ]

제한 없이 컴퓨터에 설치 가능하지만 구매 라이선스에 따라 동시 사용자가 제한될 수 있음

Hex-Rays Decompiler

악성코드 상세 분석을 위한 전문 리버싱 도구 - 디컴파일러

Hex Decompiler는 C/C++ 컴파일러로 개발 된 프로그램의 바이너리 코드를 분석이 용이하도록

어셈블리어가 아닌 C 코드로 복호화하여 변환해주는 대표적인 C/C++ 디컴파일러입니다.

Hex-Rays Decompiler 제품 주요 기능

C/C++ 컴파일러 기반 바이너리 코드 복호화

IDA Pro 플러그인 방식으로 구현

x86, x64, ARM, PowerPC 아키텍쳐 기반 코드 분석

딜레이가 없는 빠른 속도로 코드 복호화

C/C++ 바이너리 코드 복호화

Hex Decompiler는 C/C++ 기반으로 제작 된 프로그램에 대해 일반적으로

분석이 어려운 어셈블리어를 원본 소스 코드로 변환하여 보다 더 쉽게

분석이 가능한 환경을 제공합니다.

Hex-Rays Decompiler 제품 라이센스 유형

컴퓨터 라이센스 [ Computer Licenses ]

지정된 컴퓨터만 사용, 해당 컴퓨터를 다른 사용자가 사용할 수 있음. 이 라이선스는 물리적인 사람과 연결된 것이

아니라 쉽게 라이선스를 다시 양도할 수 있기 때문에 일반 조직 사용자에게 적합함

플로팅 라이센스 [ Floating Licenses ]

제한 없이 컴퓨터에 설치 가능하지만 구매 라이선스에 따라 동시 사용자가 제한될 수 있음

Hex-Rays IDA Pro 실무 활용 교육 과정

IDA Pro 분석 도구에 대한 인터페이스, 기본 사용법 및 프로그램 분석을 통해

실무 활용 능력을 향상시키는 교육 과정을 제공합니다.

강사 소개

인섹시큐리티 공인 교육 센터 소속 강사들을 소개합니다.

|

한국방송통신전파진흥원(KCA)

정보보안 산업기사 |

한국방송통신전파진흥원(KCA)

정보보안 기사 |

|

|

MAGNET FORENSICS 社 [ 국내 1호 ]

MCFE [ MAGNET CERTIFIED FORENSICS EXAMINER ] |

MAGNET FORENSICS 社 [ 국내 1호 ]

MCME [ MAGNET CERTIFIED macOS EXAMINER ] |

MAGNET FORENSICS 社 [ 국내 1호 ]

MCCE [ MAGNET CERTIFIED CLOUD EXAMINER ] |

|

MAGNET FORENSICS 社 [ 국내 1호 ]

MCVE [ MAGNET CERTIFIED VIDEO EXAMINER ] |

MAGNET FORENSICS 社 [ 국내 1호 ]

MCGE [ MAGNET CERTIFIED GRAYKEY EXAMINER ] |

|

|

CNCF 협회

CKA |

CNCF 협회

CKS |

CNCF 협회

CKAD |

|

X-PERT 社 [ 국내 1호 ]

X-Ways Forensics 공식 교육 센터 강사 |

Cellebrite 社 [ 국내 1호 ]

셀레브라이트 공인 강사 |

|

|

EC-Council 社 [ 국내 1호 ]

CEI [ Certified EC-Council Instructor ] |

SANS & GIAC 社

SANS & GIAC GASF |

TeelTech 社 [ 국내 1호 ]

TeelTech JTAG 전문가 |

|

Rapid7 社 [ 국내 1호 ]

Rapid7 MPCS [ Metasploit Pro Certified Specialist ] |

OpenText 社 [ 구 Guidance Software ]

EnCE [ EnCase® Certified Examiner ] |

IBM 社

IBM AppScan |

|

Microsoft 社

MCSE |

AccessData 社

ACE [ AccessData Certified Examiner ] |

HP 社

HP ArcSight Specialist and Analyst |

|

Sun Microystems 社

SCNA |

GRIFFEYE 社 [ 국내 1호 ]

Griffeye Analyze DI |

CWNP 社

CWNA |

|

Cisco 社

CCIE |

|

PMI 社 PMP [ Project Management Professional ] |

|

Nortel Network 社 Alteon L4 ~ 7 NCSS |

|

ISACA 社 CISA [ Certified Information Systems Auditor ] |

|

F5 Networks 社

F5 SE-LTM |

|

ISC2 社 CISSP [ Certified Information Systems Security Professional ] |

|

Foundry Networks 社 FNCL4-7E |

|

|

|

Juniper Networks 社

JNCIA-DX |

|

|

|

[ 전문분야 ]

|

[ 전문기술 ]

|

|

[ 실무경력 ]

법무부, 행정자치부, 경찰청, 경찰대학, 정보통신부, 한국 전산원

[ 네트워크 보안 감리 / 취약점 점검 / 모의해킹 수행 경력 ] |

[ 강의경력 ]

모바일 포렌식, 디지털 포렌식, 컴퓨터 포렌식 실무 과정 |

|

한국방송통신전파진흥원(KCA)

정보보안 산업기사 |

한국방송통신전파진흥원(KCA)

정보보안 기사 |

|

|

CNCF 협회

CKA |

CNCF 협회

CKS |

|

|

CNCF 협회

CKAD |

|

|

|

MAGNET FORENSICS 社

MCFE [ MAGNET CERTIFIED FORENSICS EXAMINER ] |

Guidance Software 社

EnCE [ EnCase® Certified Examiner ] |

|

|

AccessData 社

ACE [ AccessData Certified Examiner ] |

TeelTech 社 TeelTech J-TAG Cert |

|

|

[ 전문분야 ]

|

[ 전문기술 ]

|

|

|

[ 실무경력 ]

00디자인 내부자료 유출 분석 |

[ 강의경력 ]

KiSA Digital Forensic 실무 과정 |

|

|

한국방송통신전파진흥원(KCA)

정보보안 산업기사 |

한국방송통신전파진흥원(KCA)

정보보안 기사 |

|

MAGNET FORENSICS 社

MCFE [ MAGNET CERTIFIED FORENSICS EXAMINER ] |

MAGNET FORENSICS 社

MCME [ MAGNET CERTIFIED macOS EXAMINER ] |

|

MAGNET FORENSICS 社

MCCE [ MAGNET CERTIFIED CLOUD EXAMINER ] |

MAGNET FORENSICS 社

MCVE [ MAGNET CERTIFIED VIDEO EXAMINER ] |

|

MAGNET FORENSICS 社

MCGE [ MAGNET CERTIFIED GRAYKEY EXAMINER ] |

|

|

CNCF 협회

CKA |

CNCF 협회

CKS |

|

CNCF 협회

CKAD |

|

|

Guidance Software 社

EnCE [ EnCase® Certified Examiner ] |

|

|

AccessData 社

ACE [ AccessData Certified Examiner ] |

TeelTech 社 TeelTech J-TAG Cert |

|

[ 전문분야 ]

|

[ 전문기술 ]

|

|

[ 실무경력 ]

공공기관 내 모의해킹 솔루션 구축 및 컨설팅 |

[ 강의경력 ]

한국인터넷진흥원 - 리버스 엔지니어링 및 악성코드 분석 실무 과정 |

|

MAGNET FORENSICS 社

MCFE [ MAGNET CERTIFIED FORENSICS EXAMINER ] |

MAGNET FORENSICS 社

MCME [ MAGNET CERTIFIED macOS EXAMINER ] |

|

MAGNET FORENSICS 社

MCCE [ MAGNET CERTIFIED CLOUD EXAMINER ] |

MAGNET FORENSICS 社

MCVE [ MAGNET CERTIFIED VIDEO EXAMINER ] |

|

MAGNET FORENSICS 社

MCGE [ MAGNET CERTIFIED GRAYKEY EXAMINER ] |

|

|

CNCF 협회

CKA |

CNCF 협회

CKS |

|

CNCF 협회

CKAD |

|

|

IBM 社

IBM i2 Analyst Specialist |

Guidance Software 社

EnCE [ EnCase® Certified Examiner ] |

|

AccessData 社

ACE [ AccessData Certified Examiner ] |

TeelTech 社 TeelTech J-TAG Cert |

|

[ 전문분야 ]

|

[ 전문기술 ]

|

|

[ 실무경력 ]

00디자인 내부자료 유출 분석 |

[ 강의경력 ]

KiSA Digital Forensic 실무 과정 |

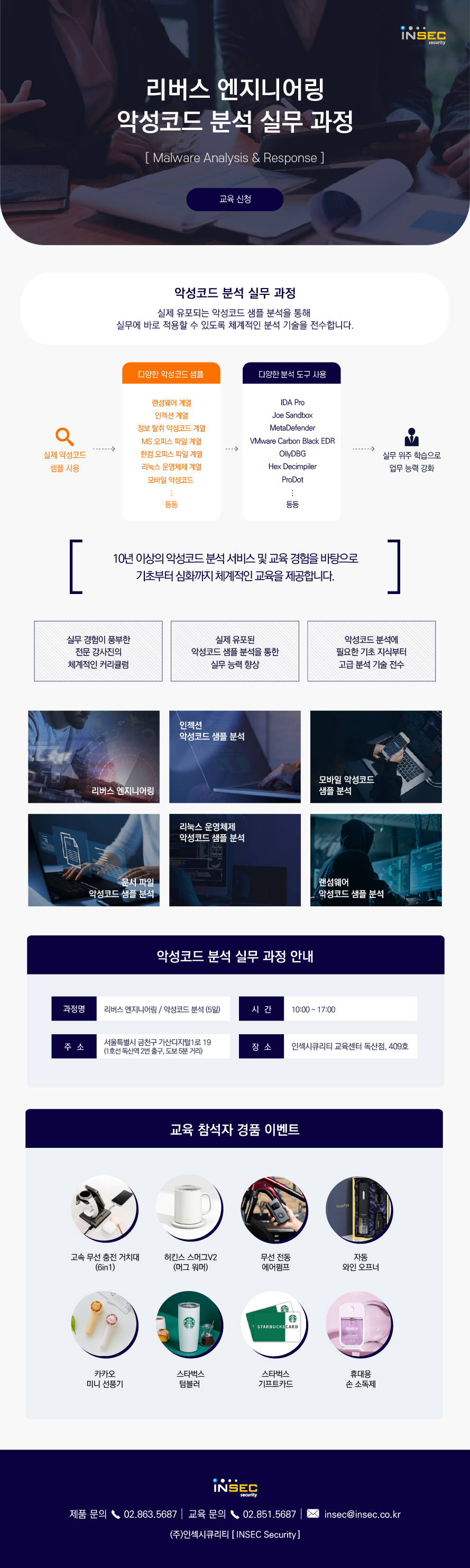

교육 일정

교육 및 세미나 일정입니다.

| 날짜 | 교육명 | 수업일수 | 시간 | 장소 |

|---|---|---|---|---|

| 2023.04.20 ~ 04.21 | Hex-Rays IDA Pro 실무 활용 과정 | [ 2일 과정 ] | 10:00 ~ 17:00 | 인섹시큐리티 독산교육센터 |

| 2023.08.17 ~ 08.18 | Hex-Rays IDA Pro 실무 활용 과정 | [ 2일 과정 ] | 10:00 ~ 17:00 | 인섹시큐리티 독산교육센터 |

| 2023.05.15 ~ 05.19 | 리버스 엔지니어링 및 악성코드 분석 실무 과정 | [ 5일 과정 ] | 10:00 ~ 17:00 | 인섹시큐리티 독산교육센터 |

| 2023.08.07 ~ 08.11 | 리버스 엔지니어링 및 악성코드 분석 실무 과정 | [ 5일 과정 ] | 10:00 ~ 17:00 | 인섹시큐리티 독산교육센터 |

| 2023.11.13 ~ 11.17 | 리버스 엔지니어링 및 악성코드 분석 실무 과정 | [ 5일 과정 ] | 10:00 ~ 17:00 | 인섹시큐리티 독산교육센터 |

| 2023.12.18 ~ 12.22 | 리버스 엔지니어링 및 악성코드 분석 실무 과정 | [ 5일 과정 ] | 10:00 ~ 17:00 | 인섹시큐리티 독산교육센터 |

인섹시큐리티(주)

국내 최고의 컴퓨터 포렌식, 모바일 포렌식, 디지털포렌식 전문 업체

(주)인섹시큐리티에 대한 정보입니다.

-

오시는 길

-

주소

서울특별시 금천구 가산디지털1로 19 대륭테크노타운 18차 406호

-

Tel

+82-2-863-5687

Fax

+82-2-862-5687

-

E-mail

Homepage

오시는 길 안내

-

· 독산역 2번 출구 → 나오신 방향으로 360M (대륭테크노타운 18차 건물)

· 독산역 2번 출구 → 나오신 방향으로 360M (대륭테크노타운 18차 건물)

-

· 서울시 금천구 가산디지털1로 19 대륭테크노타운 18차 (네비게이션 대륭테크노타운 18차 검색)

· 서울시 금천구 가산디지털1로 19 대륭테크노타운 18차 (네비게이션 대륭테크노타운 18차 검색)

-